1. 루트 계정 원격접속 제한 - telnet

텔넷 설치 확인. -> 사용중

(상황에 따라 허용 판단 사용중. => 안전)

2. 루트 계정 원격 접속 제한 - SSH

PermitRootLogin 부분 주석처리중 이므로 ssh 기본 권장 설정값으로 적용이 되어 들어가고있는 상태

기본 권장 설정값 확인 결과 without-password 설정이 되고 있으므로 안전

(주석처리 해제까지 하면 굿!)

3.패스워드 복잡성 설정

/etc/security/pwqieality.conf 설정값

주석처리 및 설정값이 안전하게 설정되어있지 않음.

취약

권장 설정에 맞게 조치 후 상황.

4.계정 잠금 임계값 설정

/etc/pam.d/common-auth 파일 내용.

따로 계정 잠금 임계값을 설정하고 있지 않아 취약한 상태.

auth required pam_tally2.so deny=5 unlock_time=600 onerr=fail

코드를 추가하여 임계값 설정해야 함

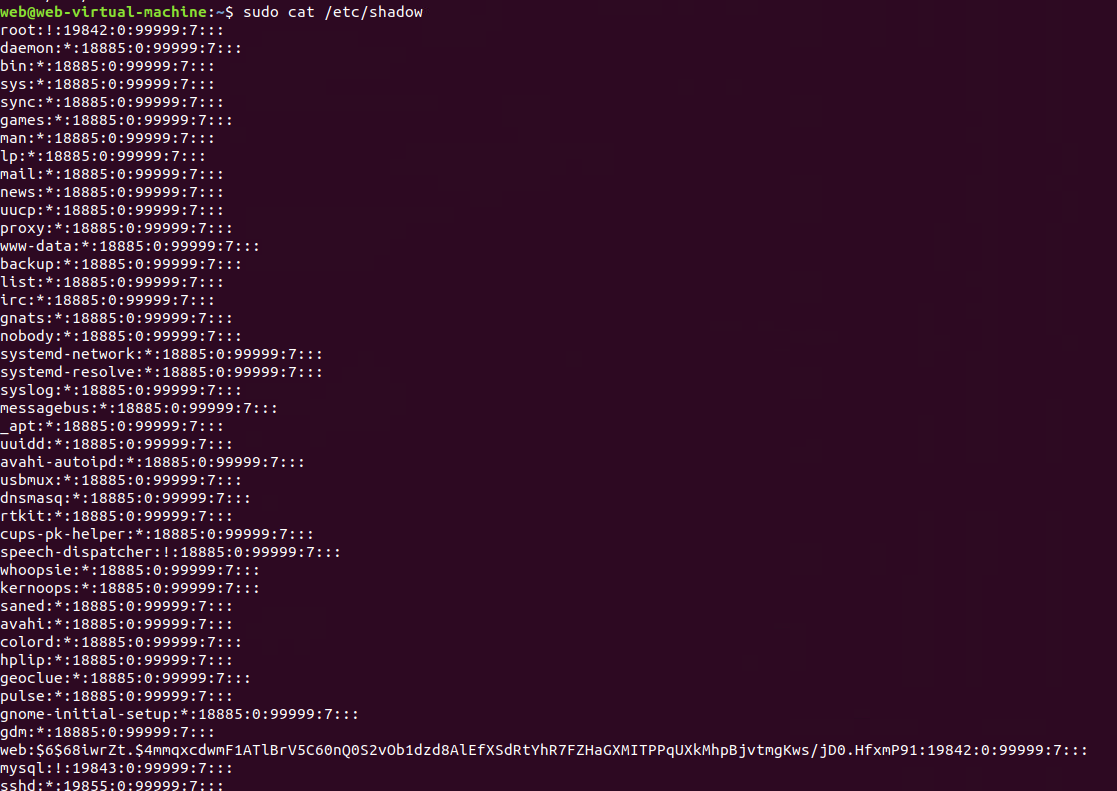

5. 패스워드 파일 보호

/etc/passwd

패스워드가 x로 마스킹 처리되어있음. => 양호

/etc/shadow

암호화되어 저장되고 있음. => 양호

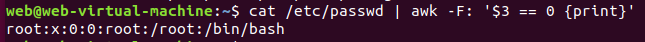

6.root 이외에 UID가 0 금지

/etc/passwd 파일에서 UID를 나타내는 부분인 3번째 항목만을 0으로 검색하여 출력시킴.

root 이외에 나오는것 없음 => 양호

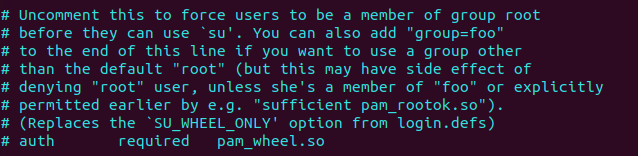

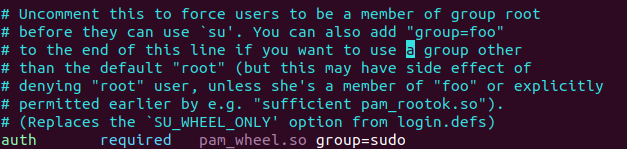

6. root 계정 su 제한

1.현재 상태 진단

/etc/pam.d/su 파일 안에

auth required pam_wheel.so use_uid

특정 그룹에 속한 사용자만 su 명령으로 root로 전환할 수 있도록 하는 설정 코드가 있는지 확인.

현재 상태 취약

su를 사용할수 있는 그룹을 sudo로 설정하며 sudo그룹안에 있는 사용자를 제외한 나머지는 su 명령어를 제한한다.

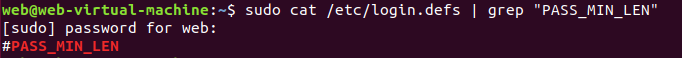

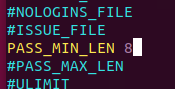

7.패스워드 최소 길이 설정

login.defs 파일 설정 확인, PAM 설정을 통한 패스워드 정책 확인

/etc/login.defs | grep "PASS_MIN_LEN"

주석처리 되어 있으므로 취약

PAM 설정을 통한 패스워드 정책 확인

(이부분은 3번 항목인 패스워드 복잡성 설정에서 확인했으니 패스)

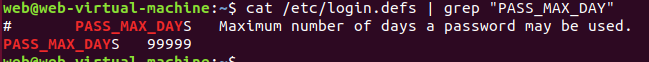

8. 패스워드 최대 사용기간 설정

/etc/login.defs | grep "PASS_MAX_DAY"

패스워드 최대 사용기간을 90일 이하로 설정

99999 일로 설정 되어있어 취약한 상태

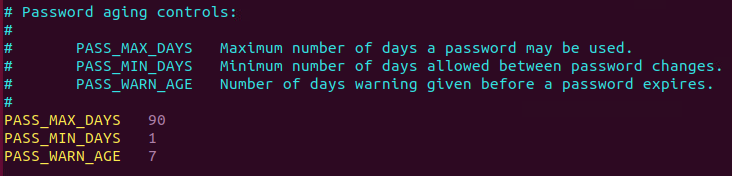

9. 패스워드 최소 사용기간 설정

8번 항목과 마찬가지로 최소 기간을 1일 이상으로 설정한다. (현재 0일로 되어있어 취약한 상태)

+++++++++++++ 이미 생성된 계정의 경우 수동 적용 필요

chage -M 90 -m 1 -W 7

chage -l [계정명]

10. 불필요한 계정 제거

이부분은 따로 얘기해봐야할듯?

11. 관리자 그룹에 최소한의 계정 포함

양호~

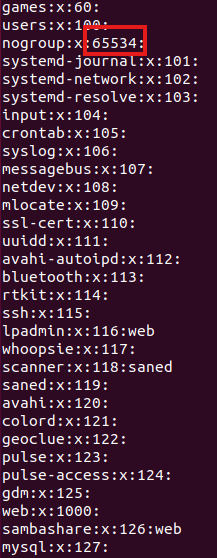

12. 계정이 존재하지 않는 GID 금지

맞나 모르겠음 (헬프 요청해야할듯함)

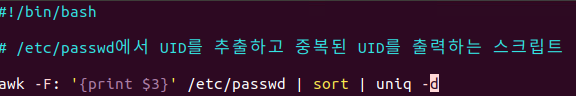

13. 동일한 UID 금지

/etc/passwd 파일내의 겹치는 UID가 있는지 확인

# 설명: # 1. awk -F: '{print $3}' : /etc/passwd 파일에서 세 번째 필드(UID)를 추출

# 2. sort : UID를 정렬

# 3. uniq -d : 중복된 UID만 출력

실행결과 겹치는 UID 존재X => 양호

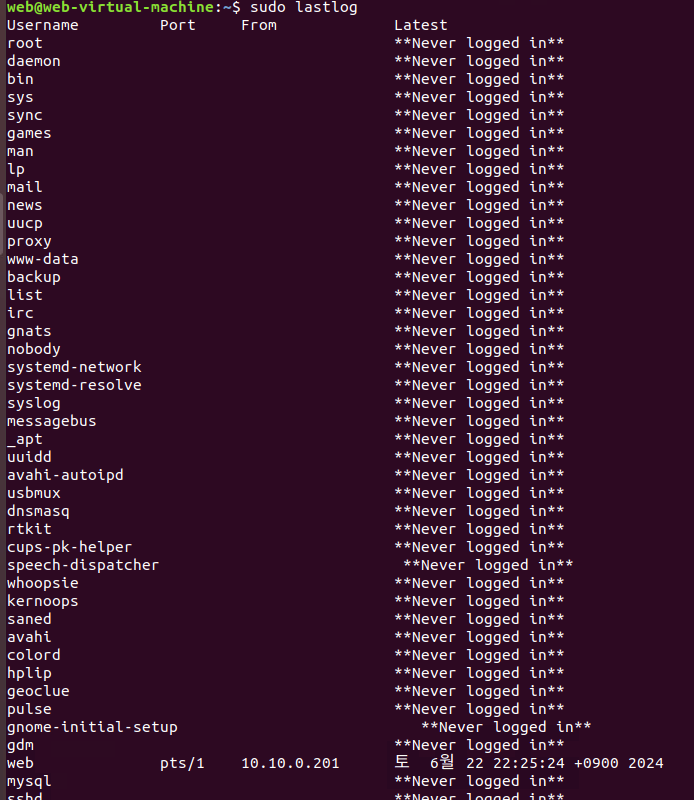

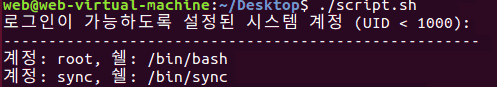

14.사용자 Shell 점검

/etc/passwd 파일 확인후 로그인이 필요하지 않은 계정에 /bin/false(/sbin/nologin) 쉘 부여

#!/bin/bash

# /etc/passwd 파일에서 UID가 1000 미만인 계정들을 대상으로 로그인이 가능한 쉘을 사용하고 있는지 확인

awk -F: '$3 < 1000 {print $1, $7}' /etc/passwd | while read -r user shell; do

# 쉘이 /bin/false 또는 /sbin/nologin이 아닌 경우 로그인이 가능하다고 판단

if [[ "$shell" != "/bin/false" && "$shell" != "/sbin/nologin" ]]; then

echo "계정: $user, 쉘: $shell"

fi

doneUID가 1000미만인 계정들을 확인하고 이때 로그인이 가능하게 되어있는지 확인하는 스크립트 실행.

root 계정은 시스템 관리자 계정이므로, 로그인이 가능해야 하며 /bin/bash와 같은 정상적인 쉘을 사용하는 것이 맞습니다.

sync 계정은 기본적으로 /bin/sync를 쉘로 사용하며, 이 쉘은 디스크를 동기화한 후 로그아웃을 시키는 특수한 목적으로 사용됩니다.

이 계정은 보안상 로그인이 필요 없는 경우 현재 시스템에서 sync 계정이 필요하지 않다면 이또한 로그인이 불가능하게 만드는게 좋긴함. (상황에 따라 다름)

==> 양호

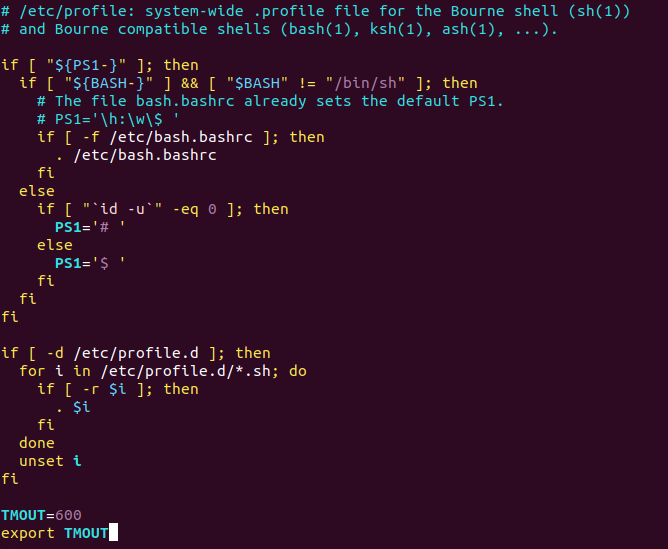

15. Session Timeout 설정

/etc/profile, /etc/bash.bashrc, 또는 사용자별 ~/.bashrc 파일에서 TMOUT 변수를 확인

따로 세션 타임아웃이 설정되어 있지 않음 => 취약

Bash 세션 타임아웃을 설정하려면 /etc/profile, /etc/bash.bashrc, 또는 사용자별 ~/.bashrc 파일에 다음 줄을 추가하면 됩니다

타임아웃 설정 후

16. root 홈, 패스 디렉토리 권한 및 패스 설정

root 계정의 PATH환경변수에 . (마침표) 가 포함되어 있는지 점검

echo $PATH

cat /etc/enviroment

== > 양호

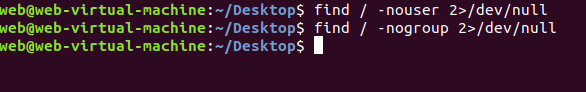

17. 파일 및 디렉토리 소유자 설정

소유자 불분명한 파일이나 디렉터리가 존재하는지 여부를 점검

소유자나 소유그룹이 없는 파일 및 디렉토리 확인

find / -nouser 2>/dev/null

find / -nogroup 2>/dev/null

소유자가 존재하지 않는 파일 및 디렉터리 존재하지 않음. => 양호

18. /etc/passwd 파일 소유자 및 권한 설정

소유자 불분명한 파일이나 디렉터리가 존재하는지 여부를 점검

ls -al /etc/passwd

파일 소유자가 root이고 권한은 644이하로 설정되어 있음=> 양호

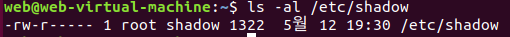

19. /etc/shadow 파일 소유자 및 권한 설정

ls -al /etc/shadow

권한은 600로 설정되어있어 취약한 상태

권장설정인 400이하로 바꿔주어야함.

20. /etc/hosts 파일 소유자 및 권한 설정

/etc/hosts파일의 권한 적절성 점검

ls -al /etc/hosts

현재 설정 -> 644

권장설정인 600이하로 설정 해야함.

=> 취약

21. /etc/(x)inetd.conf 파일 소유자 및 권한 설정

/etc/(x)inetd.conf 적절성 점검

/etc/xinetd.conf

/etc/(x)inetd.conf

둘다 파일이 없는데요??? = > 양호?

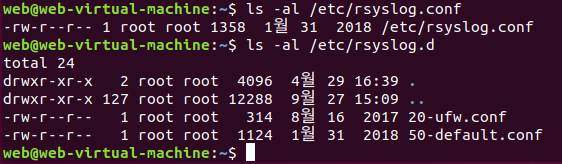

22. /etc/syslog.conf 파일 소유자 및 권한 설정

ls -al /etc/rsyslog.conf

ls -al /etc/rsyslog.d

파일 소유자가 root 이고 권한은 644이하로 설정 = 권장

=> 양호

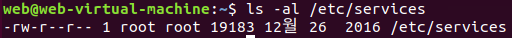

23. /etc/services 파일 소유자 및 권한 설정

파일 적절성 점검

파일 소유자가 root(또는 bin, sys) 이고, 권한이 644이하 = 권장

ls -al /etc/services

=> 양호

24. SUID,SGID, 설정 파일 점검

불필요하거나 악읮거인 파일에 SUID, SGID 설정 여부 점검

주요 파일의 권한에 SUID와 SGID 에 대한 설정이 부여 되어있지 않음 = 권장

find/ -perm /4000 2>/dev/null

find / -perm /2000 2>/dev/null

(불필요한 파일 등을 식별 어떻게하지)

25. 사용자, 시스템 시작파일 및 환경파일 소유자 및 권한 설정 (항목 코드: U-13)

요약:

시스템의 시작파일 및 환경파일은 중요한 시스템 정보가 포함되어 있으므로, 적절한 소유자 및 권한을 설정하는 것이 중요합니다. 잘못된 권한 설정은 보안 취약점을 초래할 수 있습니다.

실습 방법:

- bashrc bashlogout profile* 등의 시스템 환경 파일을 확인합니다.

- ls -l 명령어를 사용하여 해당 파일들의 소유자 및 권한을 확인합니다.

- 파일의 권한을 수정하려면 chmod 명령어를 사용하여 적절하게 설정합니다.

==> 양호

26. World Writable 파일 점검 (U-15)

요약:

World writable 파일은 모든 사용자가 해당 파일을 수정할 수 있는 권한을 가지므로 보안 취약점이 될 수 있습니다. 이러한 파일들을 주기적으로 점검하여 불필요한 파일이 없는지 확인해야 합니다.

점검 방법:

- World Writable 파일 검색:

- 교재에서 제시한 명령어를 사용하여, /proc 디렉터리를 제외한 파일들을 검색합니다.

find / -type f -perm -002 ! -path "/proc/*" 2>/dev/null

- 검색된 파일 중 불필요한 권한을 가진 파일이 있을 경우, chmod 명령어로 수정합니다.

27. /dev에 존재하지 않는 device 파일 점검 (U-16)

요약:

시스템의 /dev 디렉터리에는 실제로 사용되는 장치 파일들만 존재해야 하며, 그렇지 않은 파일이 있으면 보안상 취약점이 발생할 수 있습니다. 불필요한 장치 파일은 삭제해야 합니다.

점검 방법:

- 존재하지 않는 device 파일 검색:

이 명령어는 /dev 디렉터리 내에서 파일들을 검색하고 그들의 권한을 출력합니다.

find /dev -type f -exec ls -l {} \;

- 불필요한 파일 확인 및 제거:

- 존재하지 않는 파일을 식별한 후, 이를 제거합니다:

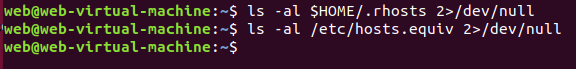

sudo rm /dev/filename===> 양호28. $HOME/.rhosts, hosts.equiv 사용 금지 (U-17)

요약:

.rhosts와 hosts.equiv 파일은 호스트 간의 자동 인증을 설정하는 데 사용되지만, 보안상 위험 요소가 될 수 있어 사용을 금지해야 합니다.

점검 방법:

- .rhosts 파일 검색:

- 각 사용자 홈 디렉터리에서 .rhosts 파일을 찾기 위해 사용되는 명령어는:

이 명령어는 사용자의 홈 디렉터리에 있는 .rhosts 파일의 존재 여부와 권한을 확인합니다.ls -al $HOME/.rhosts - hosts.equiv 파일 검색:

- 시스템 전역에서 hosts.equiv 파일을 찾기 위한 명령어는:

ls -al /etc/hosts.equiv - 파일 제거:

- 발견된 .rhosts 또는 hosts.equiv 파일은 삭제해야 합니다:

rm $HOME/.rhosts rm /etc/hosts.equiv

29. $HOME/.rhosts, hosts.equiv 사용 금지

개요:

.rhosts와 hosts.equiv 파일은 신뢰할 수 있는 호스트 간의 자동 인증을 설정하는 데 사용됩니다. 하지만 보안상 매우 취약할 수 있기 때문에 시스템에서 반드시 삭제해야 하는 파일입니다.

실습 과정:

- .rhosts 파일 확인 및 삭제:

- 각 사용자 홈 디렉터리에서 .rhosts 파일이 존재하는지 확인합니다.

ls -al $HOME/.rhosts 2>/dev/null- 만약 파일이 존재한다면, 이를 삭제합니다.

rm $HOME/.rhosts - hosts.equiv 파일 확인 및 삭제:

- /etc 디렉터리에서 hosts.equiv 파일이 존재하는지 확인합니다.

ls -al /etc/hosts.equiv 2>/dev/null- 파일이 존재하면 즉시 삭제합니다.

rm /etc/hosts.equiv

결론:

.rhosts와 hosts.equiv 파일은 신뢰할 수 없는 호스트 간의 접근을 허용할 수 있는 위험 요소입니다. 따라서 정기적으로 시스템 내에서 이러한 파일이 존재하는지 점검하고, 발견되면 즉시 삭제하는 것이 좋습니다.

====> 양호

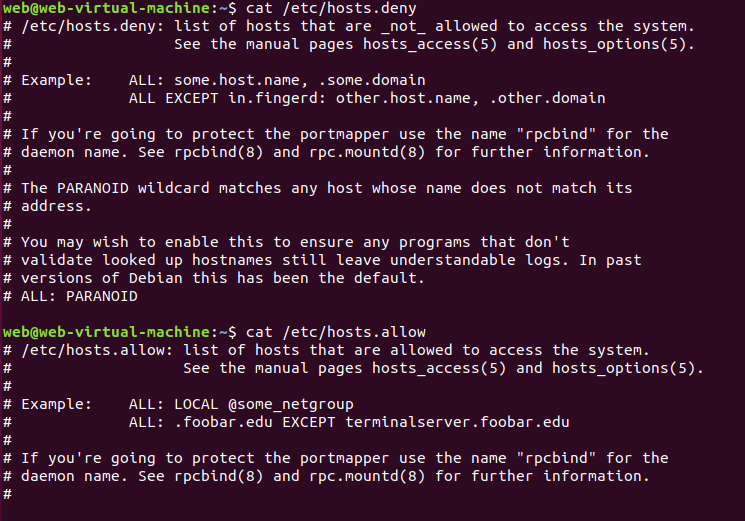

30. 접속 IP 및 포트 제한 - TCP wrapper

접속을 허용 할 특정 호스트에 대한 IP 주소 및 포트 제한을 설정하지 않은경우 취약

점검방법 :

cat /etc/hosts.deny

cat /etc/hosts.allow

/etc/hosts.deny:

- ALL: PARANOID: 이 설정은 모든 호스트의 IP 주소와 호스트명이 일치하지 않으면 접속을 차단하는 강력한 보안 설정입니다.

- 취약하지 않은 설정입니다. PARANOID 설정은 호스트명과 IP가 일치하지 않는 경우를 막아, 보안을 강화하는 효과가 있습니다.

/etc/hosts.allow:

- ALL: LOCAL @some_netgroup: LOCAL 설정은 로컬 네트워크에서의 접근을 허용하는 설정입니다.

- 로컬 네트워크에서만 접근을 허용하는 것은 보안 강화에 도움이 될 수 있습니다. 하지만 로컬 네트워크 외부에서의 허가된 접속이 필요할 경우, 설정이 제한적일 수 있습니다.

==> 양호

31. 접속 IP 및 포트 제한 - IPtables

sudo iptables -L --line-number

32.

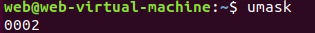

33. UMASK 설정 관리

개요:

UMASK는 파일이나 디렉터리를 생성할 때 기본적으로 적용되는 권한을 결정하는 설정입니다. 보안 강화를 위해 적절한 UMASK 값을 설정하는 것이 중요합니다. 일반적으로 권장되는 UMASK 값은 022 또는 027입니다.

실습 방법:

- 현재 UMASK 값 확인:

- 현재 설정된 UMASK 값을 확인하려면 다음 명령어를 사용합니다:

예를 들어, 022가 출력되면 파일이 생성될 때의 기본 권한은 644(rw-r--r--)가 됩니다.umask

- UMASK 값 변경:

- UMASK 값을 022로 설정하려면 다음 명령어를 사용합니다:

umask 022

-====> 취약

- 시스템 전체 UMASK 설정:

- vi /home/web/.profile 파일에 다음과 같이 추가합니다:

umask 022

umask 주석처리 해제하여 권장값인 022 이상으로 활성화시키기.

혹은 umask 022 명령어를 통해 umask 설정하기.

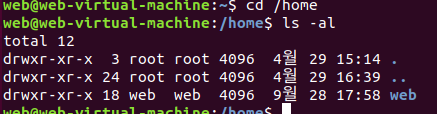

34. 홈 디렉토리 소유자 및 권한 설정

개요:

각 사용자의 홈 디렉터리는 사용자 본인만이 접근할 수 있어야 하며, 잘못된 소유자나 권한 설정으로 인해 보안 문제가 발생할 수 있습니다. 홈 디렉터리의 소유자 및 권한 설정을 점검하여 보안을 강화하는 것이 중요합니다.

cd /home

ls -al

사용자 본인에게 읽기, 쓰기, 실행 권한이 있고, 그룹 및 다른 사용자에게는 읽기 및 실행 권한이 있는 상태

==> 취약

홈 디렉터리의 권한을 700(rwx------)으로 변경

sudo chmod 700 /home

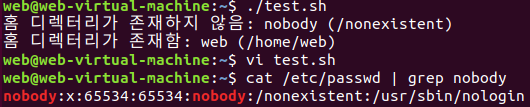

35. 홈 디렉토리로 지정한 디렉토리의 존재 관리

사용자 계정과 홈 디렉터리의 일치 여부를 점검

홈 디렉터리가 존재하지 않는 경우가 발견된 경우 취약

점검 방법 :

cat /etc/passwd

스크립트 사용

#!/bin/bash

# /etc/passwd 파일에서 UID가 1000 이상인 계정만 선택하여 확인

while IFS=: read -r username _ uid _ _ homedir _; do

if [ "$uid" -ge 1000 ]; then # UID가 1000 이상인 사용자만 검사

if [ ! -d "$homedir" ]; then

echo "홈 디렉터리가 존재하지 않음: $username ($homedir)"

else

echo "홈 디렉터리가 존재함: $username ($homedir)"

fi

fi

done < /etc/passwd

nobody 계정은 리눅스 및 유닉스 시스템에서 시스템 계정으로 사용됩니다. 이 계정은 보안 및 권한 제한을 목적이므로

상관X

==> 양호

36. 숨겨진 파일 및 디렉토리 검색 및 제거

숨김 파일 및 디렉터리 내 의심스러운 파일 존재 여부 점검

불필요하거나 의심스러운 숨겨진 파일 및 디렉터리를 방치한 경우 = 취약

find / -type f -name ".*" 2>/dev/null

find / -type d -name ".*" 2>/dev/null

==> 명령어 실행하고나서 식별을 못하고있음. /sys 경로에 저장이 되어있는 파일이라해서 안전한 파일인건가? 의심이 듬

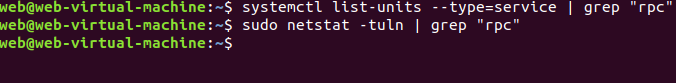

37. Finger 서비스 비활성화 (UNIX)

finger 서비스 비활성화 여부 점검

finger서비스 활성화 X => 양호

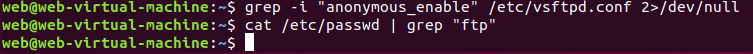

38. Anonymous FTP 비활성화

익명 GTP 접속 허용여부 점검

접속 차단하지 않은경우 취약

===> 양호

(proftpd 파일은 보이지않음)

39. r 계열 서비스 비활성화

r-command 서비스 비활성화 여부점검

불필요한 r 계열 서비스가 활성화 되어 있는 경우 취약

(NET Backup 등 특별한 용도로 사용하지 않는다면 서비스 중지)

=> 비활성화 상태. 양호

(이또한 애매한 항목)

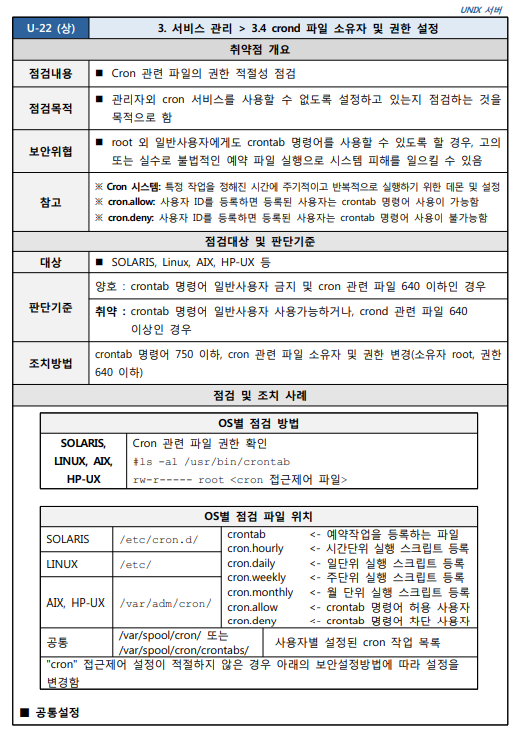

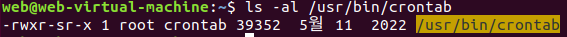

40. crond파일 소유자 및 권한 설정

현재 설정 = > 755

=> 취약 (crontab은 750 이하로 맞춰 조치해야함)

cron 관련 파일들.

소유자는 root로 잘 되어있으나 권한들이 기준에 어긋남. => 취약 (640 이하로 맞춰 조치 필요)

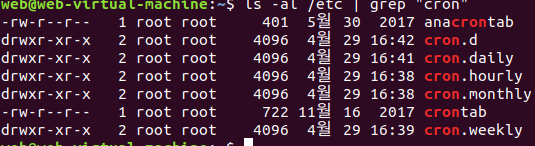

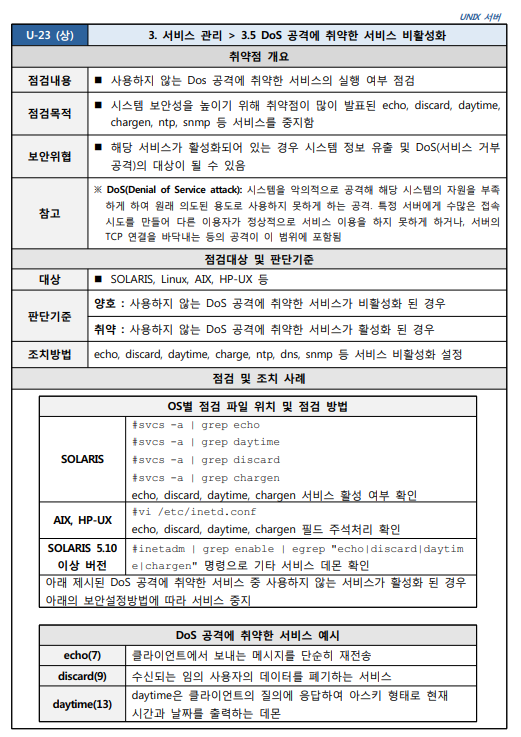

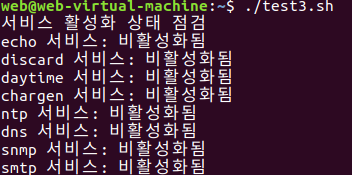

41. DoS 공격에 취약한 서비스 비활성화

inet 서비스와 xinet 서비스가 활성화 되어있지 않은상태. systemctl로 검색하여 서비스 확인해봄.

#!/bin/bash

# 점검할 서비스 목록

services=("echo" "discard" "daytime" "chargen" "ntp" "dns" "snmp" "smtp")

echo "서비스 활성화 상태 점검 "

# 각 서비스의 활성화 상태 확인

for service in "${services[@]}"; do

# 서비스 상태 확인

systemctl is-active --quiet $service

# 활성화 상태 확인 결과 출력

if [ $? -eq 0 ]; then

echo "$service 서비스: 활성화됨"

else

echo "$service 서비스: 비활성화됨"

fi

done

inet , xinet 사용을 안하고있고 systemctl 확인으로 서비스 확인결과 활성화되어있는거 X

===> 양호

개요 보면 보안대상에 리눅스가 없는데 그럼 원래이렇게 안나오는건가.\

혹시몰라 일단 확인은 해봄.

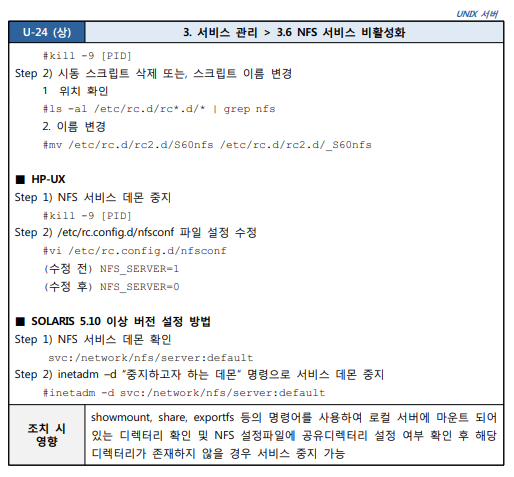

42. NFS 서비스 비활성화

nfs 서비스 실행중이 아니며 이외 서비스들도 활성화되어있지 않음.

=> 양호

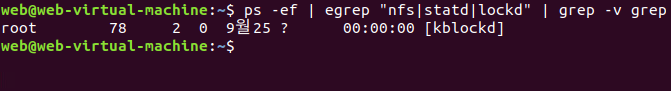

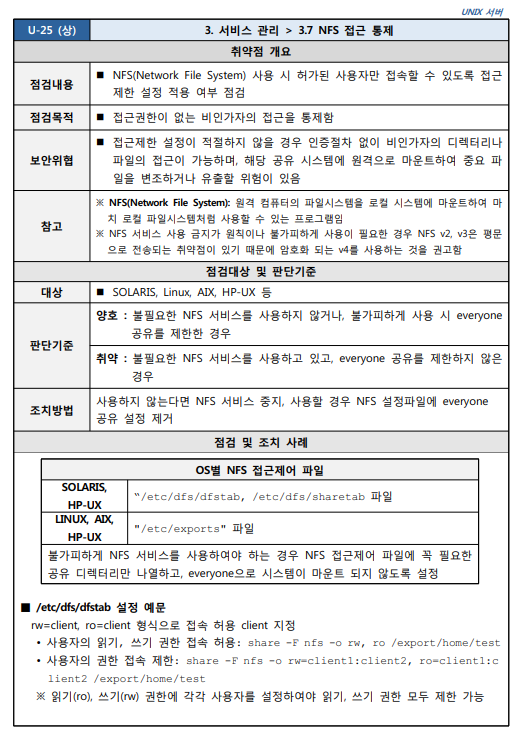

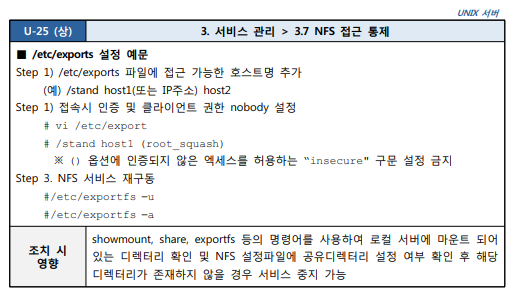

43. NFS 접근 통제

이전 항목에서 NFS를 사용중이 아닌것으로 확인했지만

혹시몰라 cat /etc/exports 입력 후 시스템에서 NFS 공유가 설정되어 있을 수 있기에 확인해봄.

시스템 부팅 시 자동으로 마운트되는 파일 시스템 중 NFS가 있는지 확인하기 위해 /etc/fstab 파일도 확인

=> 양호

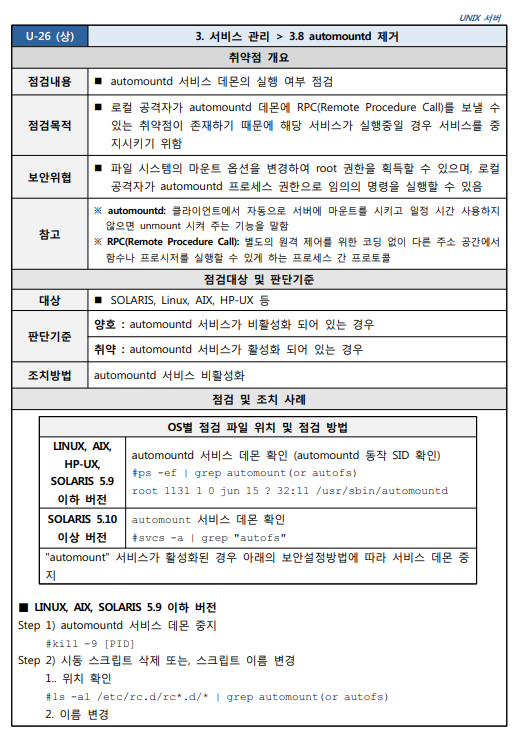

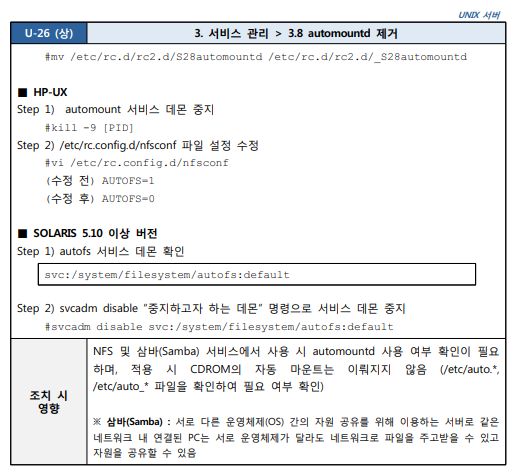

44. automountd 제거

활성화 X ===> 양호

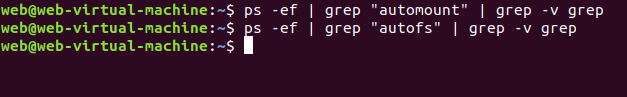

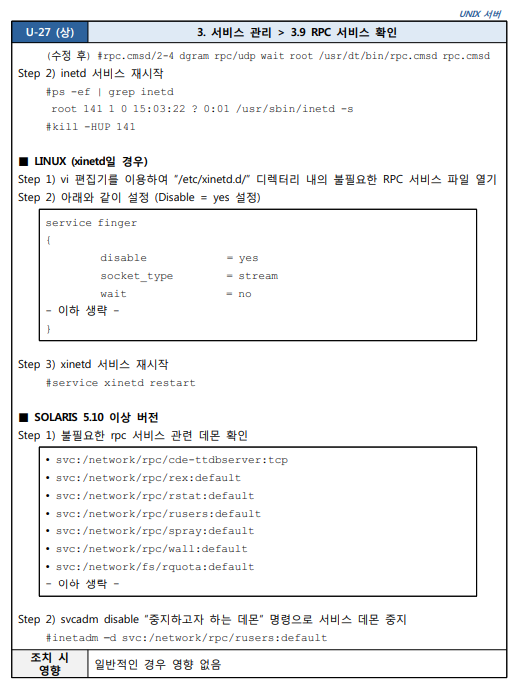

45. RPC 서비스 확인

아오 inet 이랑 xinet을 사용 안하는거 같다니까요 파일이없어요.

systemd로 일단 확인은 해보겠습니다..

==> 양호

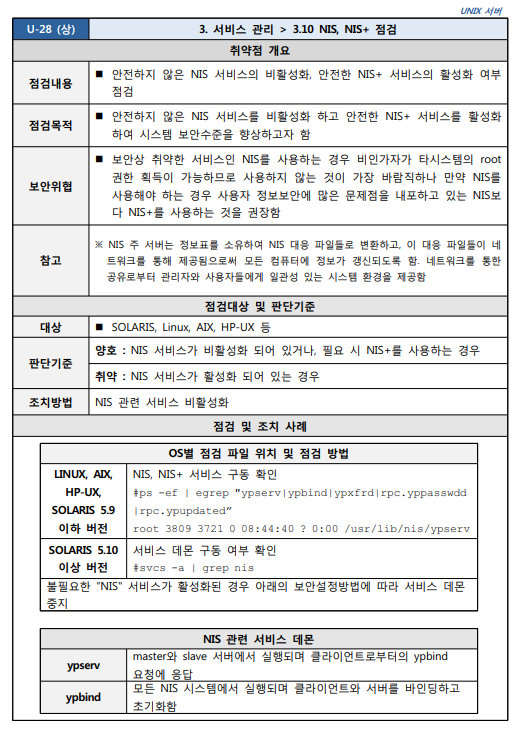

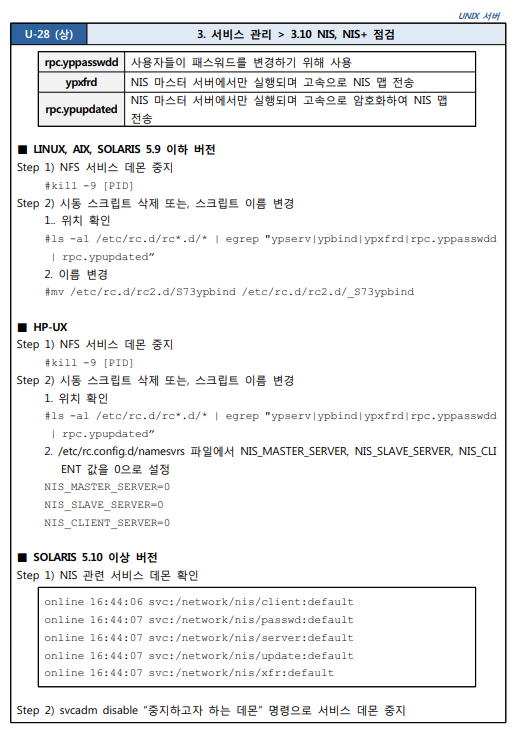

46. NIS, NIS+ 점검

NIS 관련 서비스 실행 X

=> 양호

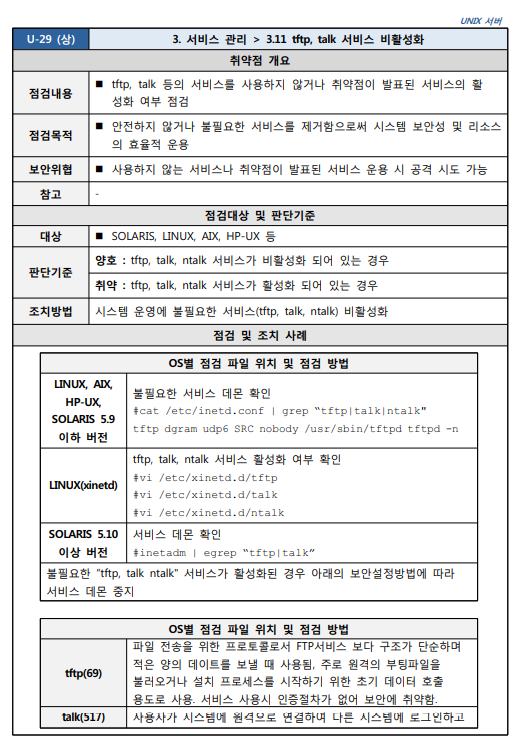

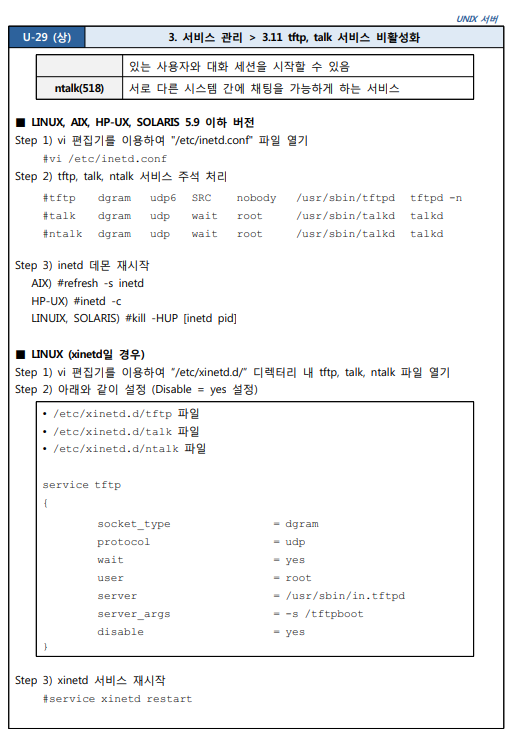

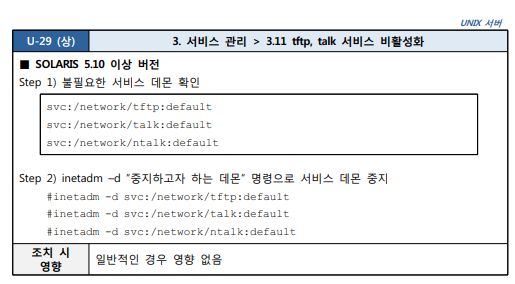

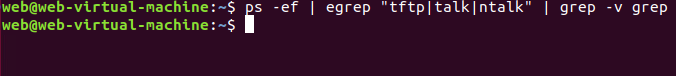

47. tftp, talk 서비스 비활성화

==> 양호

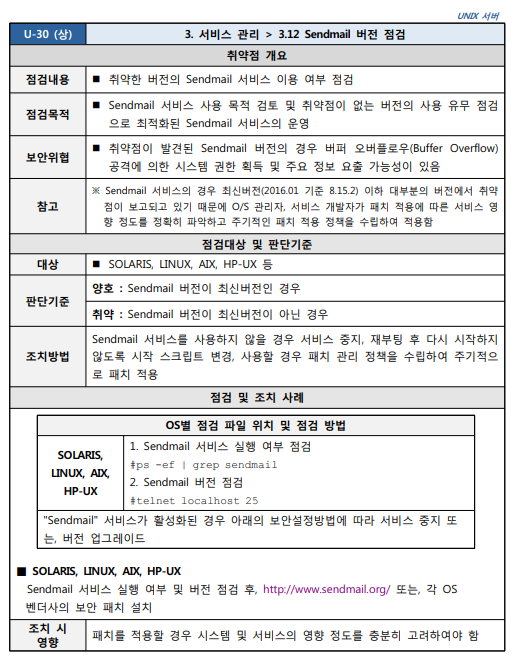

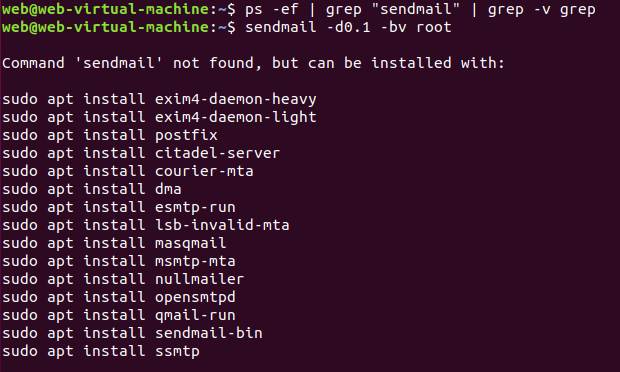

48. Sendmail 버전 점검

sendmail 비활성화 상태

==> 양호

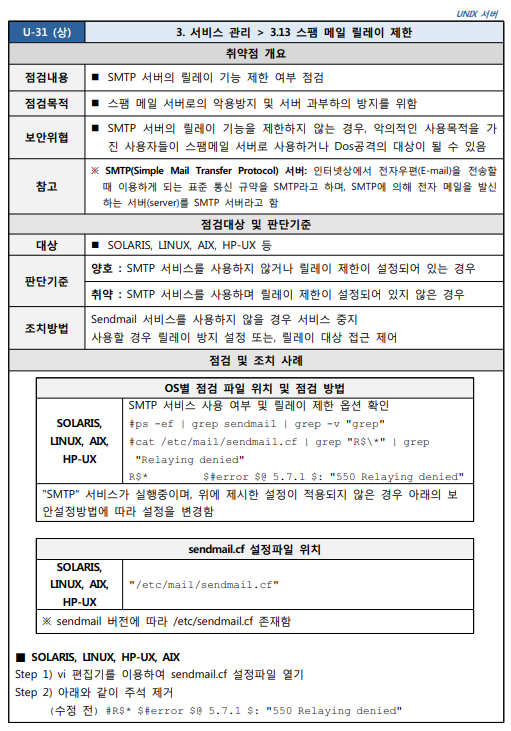

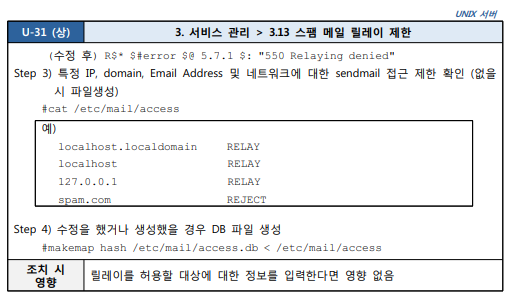

49. 스팸 메일 릴레이 제한

-==> 전 항목과 마찬가지로 sendmail 비활성화라 해당 항목도 양호

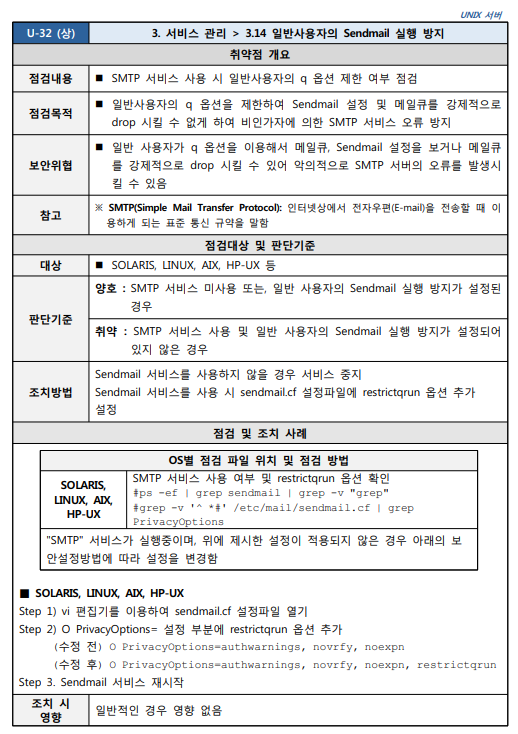

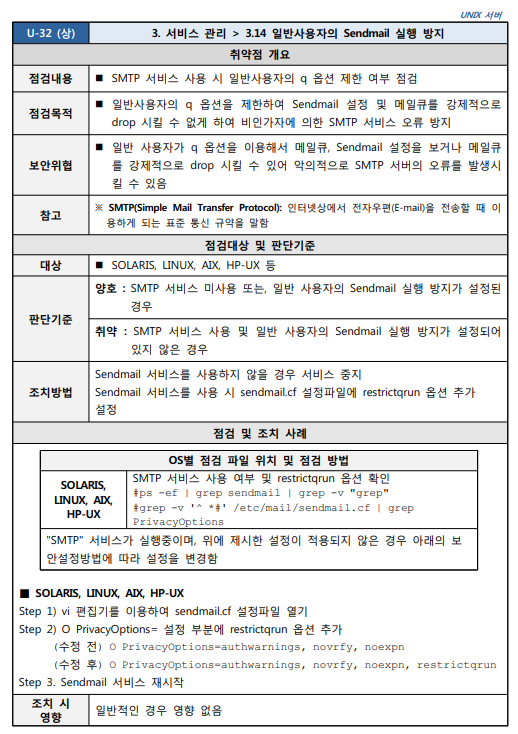

50. 일반사용자의 Sendmail 실행 방지

전 항목과 동일

=> 양호

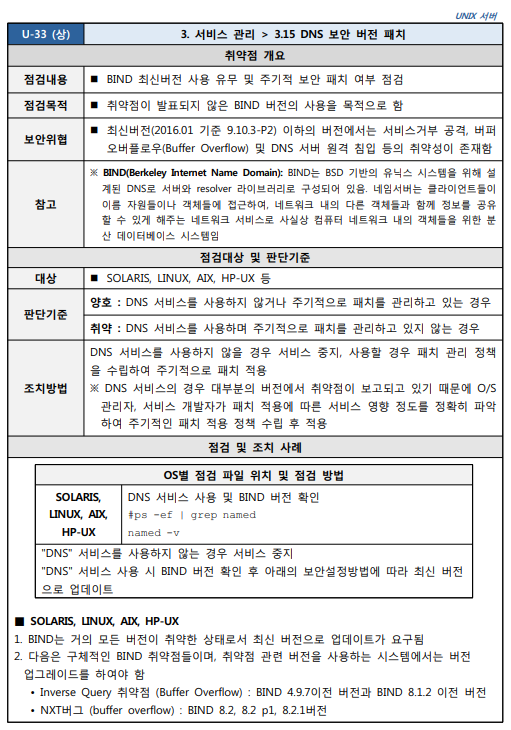

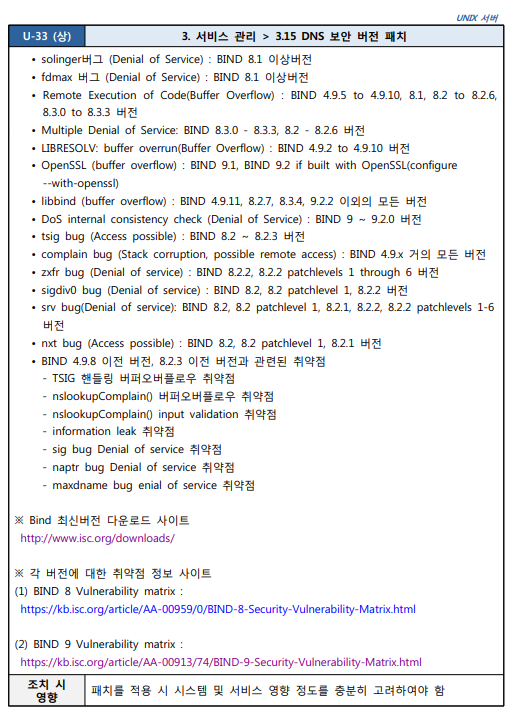

51. DNS 보안 버전 패치

BIND나 DNS관련 서비스 비활성화 상태

==> 양호

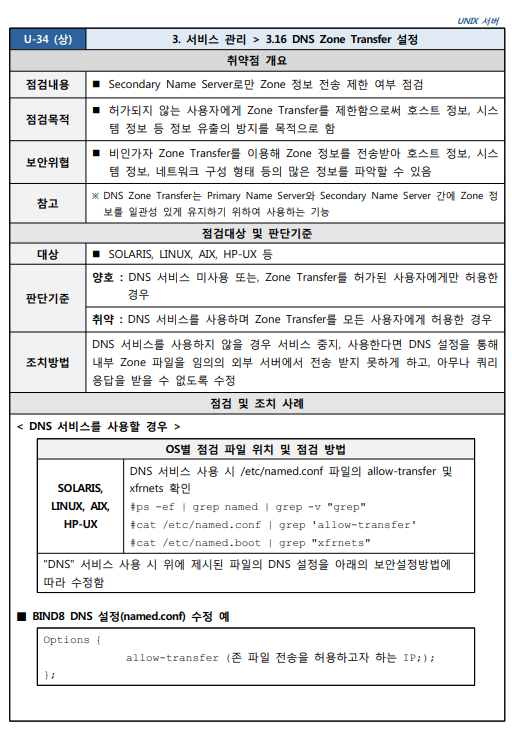

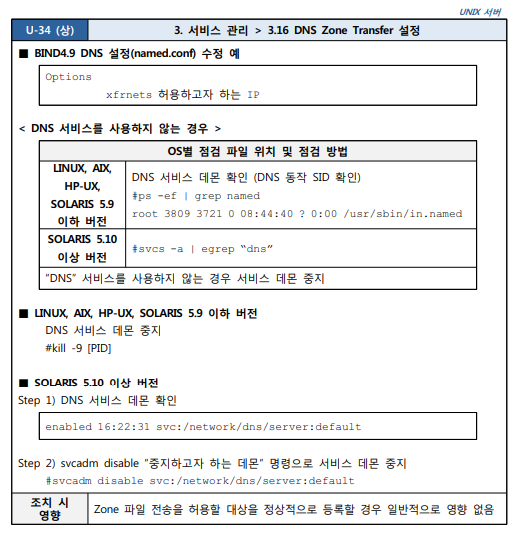

52. DNS Zone Transfer 설정

이 항목또한 당연하게 양호 처리

==> 양호

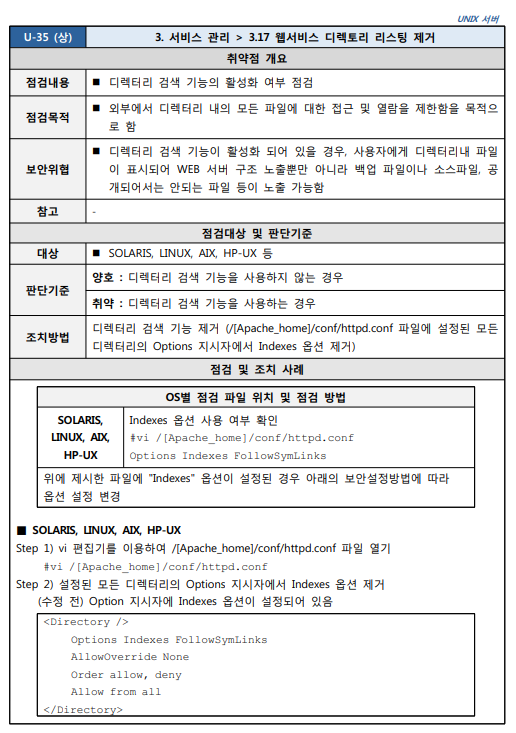

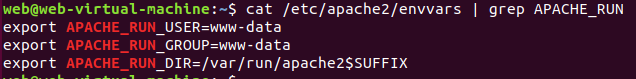

53. 웹서비스 디렉토리 리스팅 제거

설정 상태:

- Options Indexes: 디렉토리 리스팅이 가능함.

- FollowSymLinks: 심볼릭 링크를 따라가도록 허용함.

- AllowOverride None: .htaccess 파일을 통한 설정 재정의를 허용하지 않음.

- Require all granted: 모든 요청을 허용함.

==> 취약한 상태 \

- Options Indexes: 디렉토리 리스팅 기능이 활성화된 상태로, 브라우저에서 디렉토리에 접근하면 해당 디렉토리의 파일 목록이 표시됩니다.

- Options -Indexes: 디렉토리 리스팅 기능이 비활성화된 상태로, 브라우저에서 디렉토리에 접근할 때 파일 목록이 보이지 않고, 대신 403 Forbidden 에러를 반환합니다.

Indexes 앞에 - 를 붙여 디렉토리 리스팅 기능 비활성화 처리.

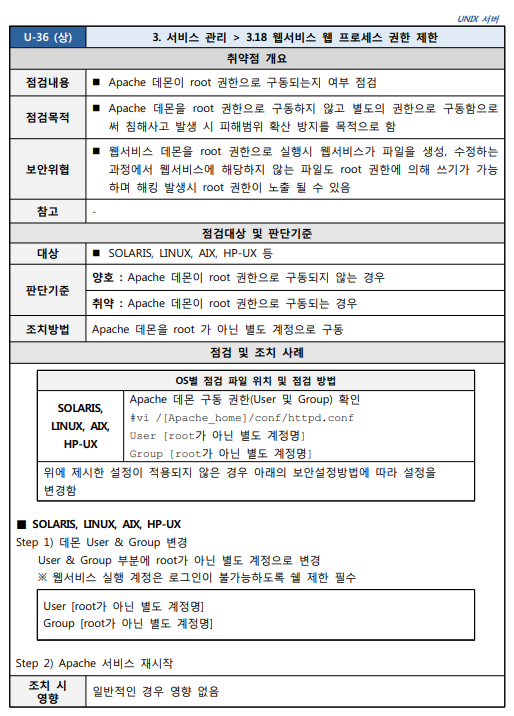

54. 웹서비스 웹 프로세스 권한 제한

Apache 데몬이 root가 아닌 사용자(www-data)로 실행되고 있으므로, 이 항목은 양호

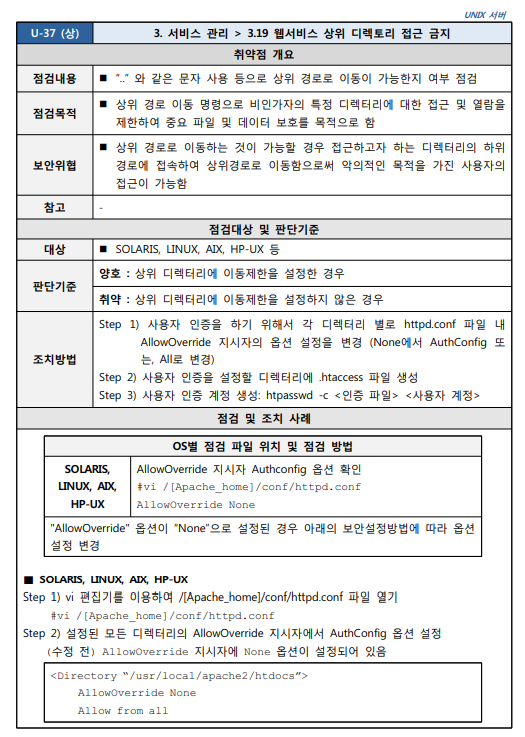

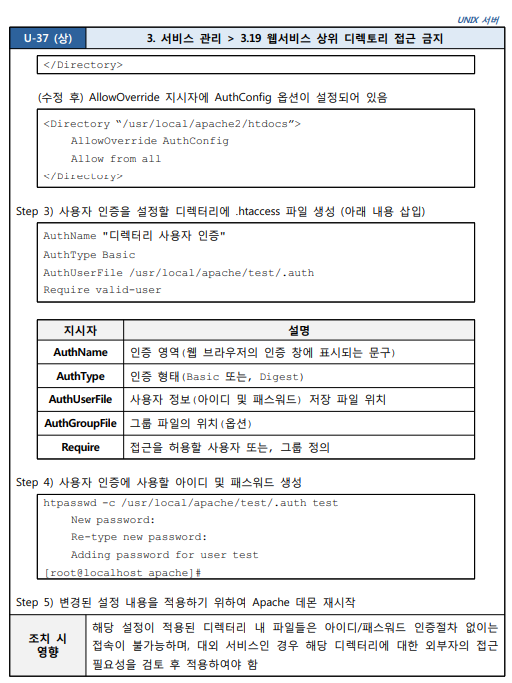

55. 웹서비스 상위 디렉토리 접근 금지

각 디렉토리 별로 AllowOverride None 설정으로 취약한 상태

AuthConfig로 수정후

Step 2,3단계 진행

56. 웹서비스 불필요한 파일 제거

==> 양호

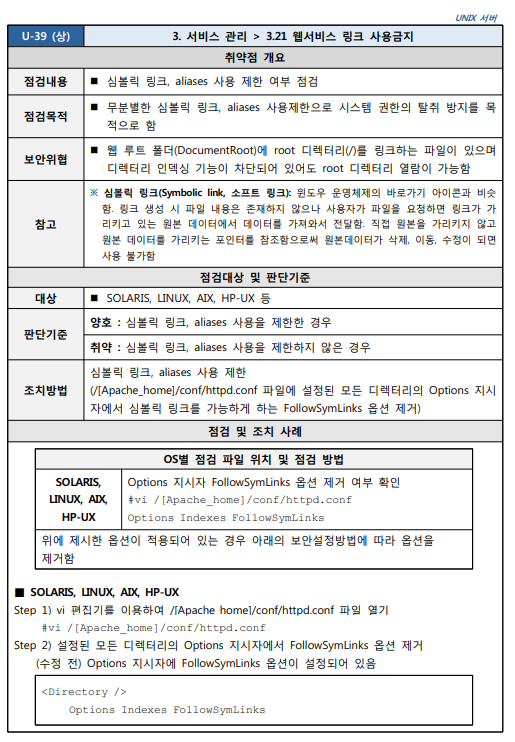

57. 웹서비스 링크 사용금지

FloowoSymLinks 설정이 되어있으므로 취약

해당 옵션 전부 제거.

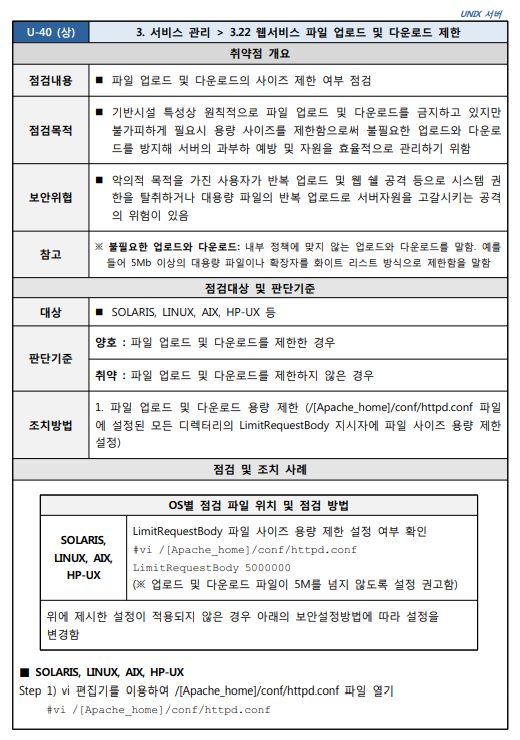

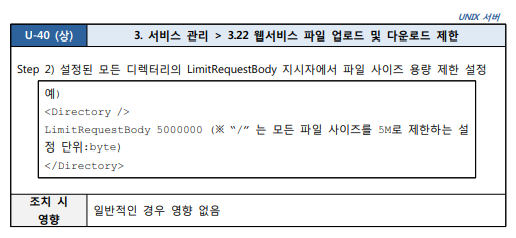

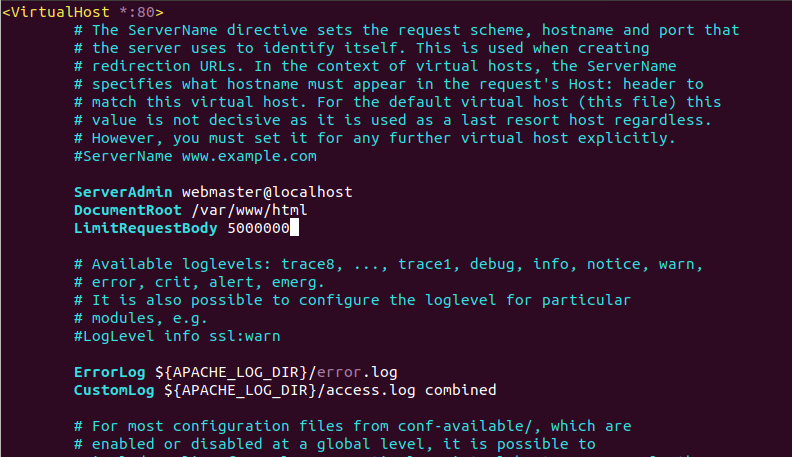

58. 웹서비스 파일 업로드 및 다운로드 제한

파일내 별도의 사이즈 제한이 없음. == >취약

조치 후.

+

1. apache2.conf에 설정하기

- 장점: 모든 가상 호스트에 공통으로 적용됩니다. 여러 웹사이트에서 동일한 제한을 적용하려면 편리합니다.

- 단점: 특정 웹사이트에 대해서만 다르게 설정하고 싶다면, 이를 제어하기가 어려울 수 있습니다.

2. 000-default.conf (또는 각 가상 호스트 파일)에 설정하기

- 장점: 특정 웹사이트에 대한 세부 설정을 가능하게 합니다. 각 사이트마다 다른 파일 업로드 제한을 설정할 수 있습니다.

- 단점: 여러 가상 호스트를 운영하는 경우, 각 호스트 파일에서 개별적으로 설정해야 하므로 관리가 조금 번거로울 수 있습니다.

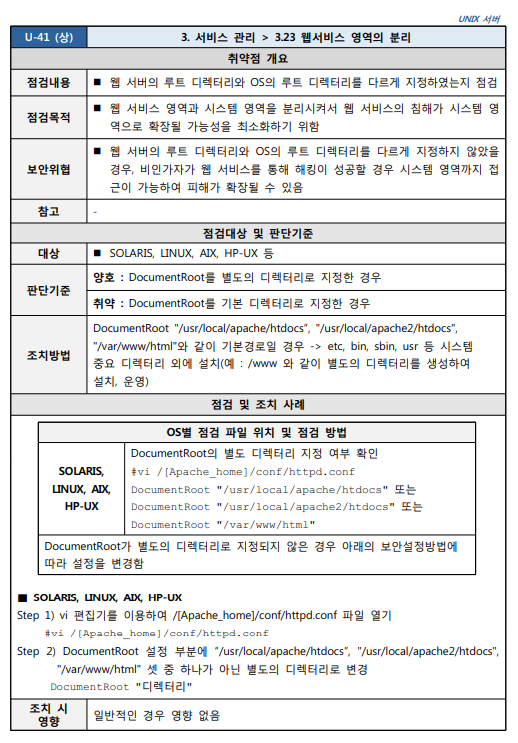

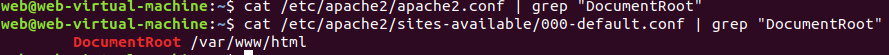

59. 웹서비스 영역의 분리

var/www/html로 기본 디렉터리로 지정되어있음 ===> 취약

개별 디렉토리로 설정 조치 필요

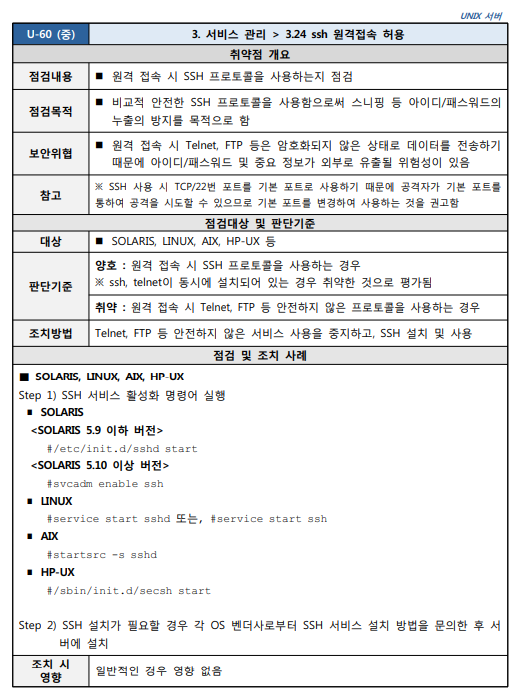

60. ssh 원격접속 허용

telnet, ftp설치 X (검색시 클라이언트만 나옴)

==> 양호

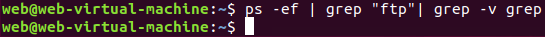

61. ftp 서비스 확인

ftp 비활성화 상태 => 양호

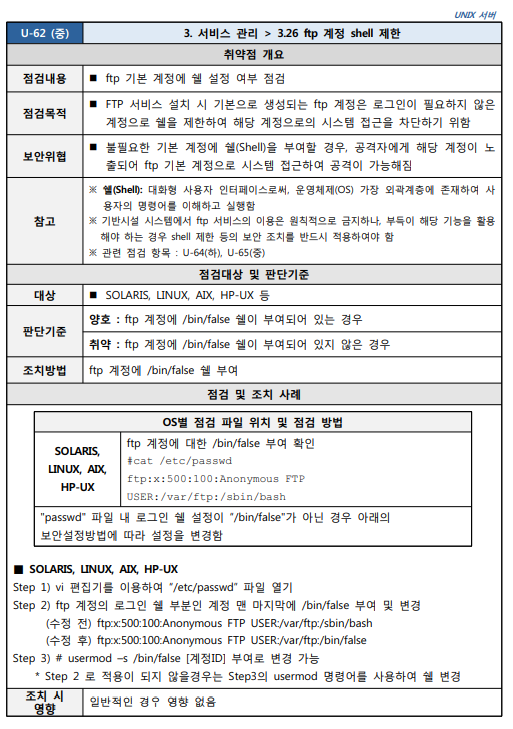

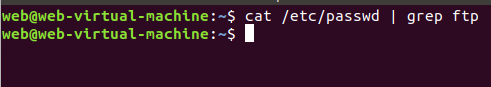

62. ftp 계정 shell 제한

ftp 서비스 사용중이 아니며 기본계정도 생성되어 있지 않음.

===> 양호

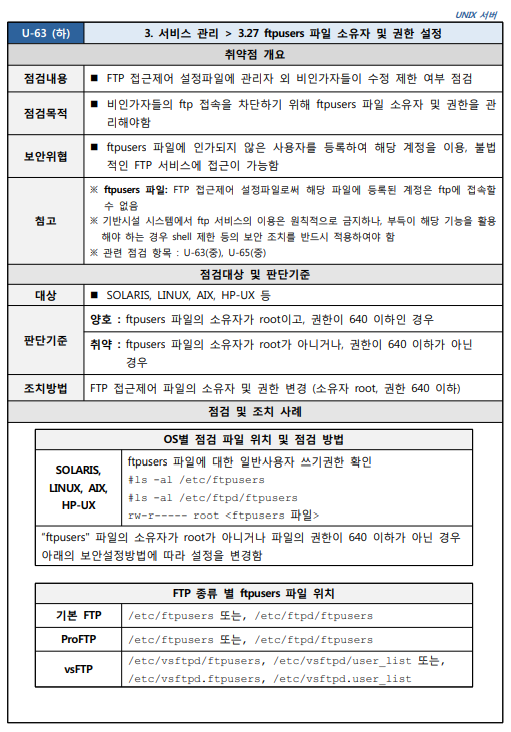

63. ftpusers 파일 소유자 및 권한 설정

FTP 서버가 설치되지 않은 경우- /etc/ftpusers 또는 /etc/ftpd/ftpusers와 같은 파일이나 디렉토리가 기본적으로 존재하지 않은상태.

===> 양호

64. ftpusers 파일 설정(FTP 서비스 root 계정 접근제한)

이전 항목과 동일

--->양호

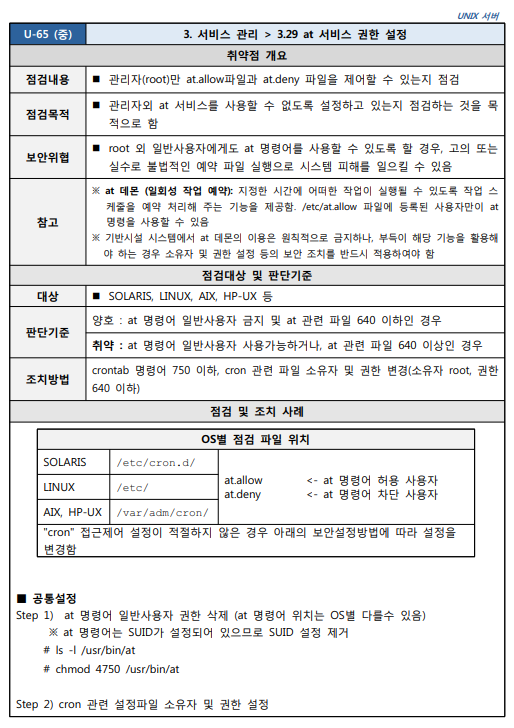

65. at 서비스 권한 설정

at 명령어는 대부분의 리눅스/유닉스 시스템에서 기본적으로 제공되는 기능이지만, 우분투와 같은 일부 배포판에서는 기본적으로 설치되어 있지 않을 수 있음.

해당 서버에선 at 패키지가 설치되어있지 않고 at관련 파일이 존재하지 않음

==> 양호

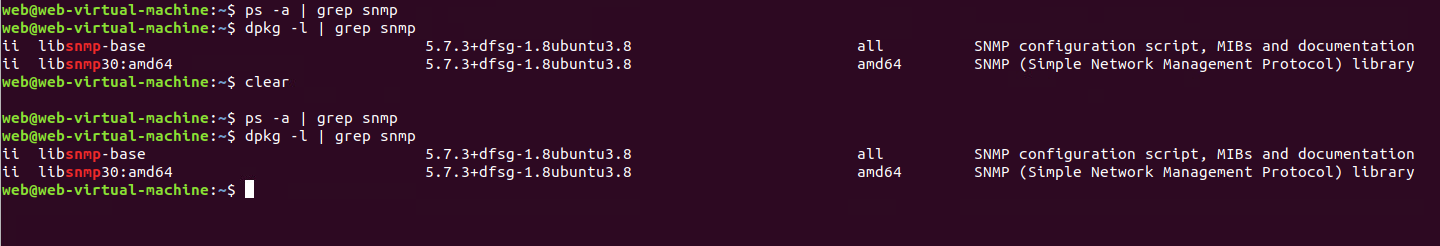

66. SNMP 서비스 구동 점검

snmp 관련 라이브러리는 있으나 snmp 패키지 설치가 되어있지 않고 비활성화 상태중.

==> 양호

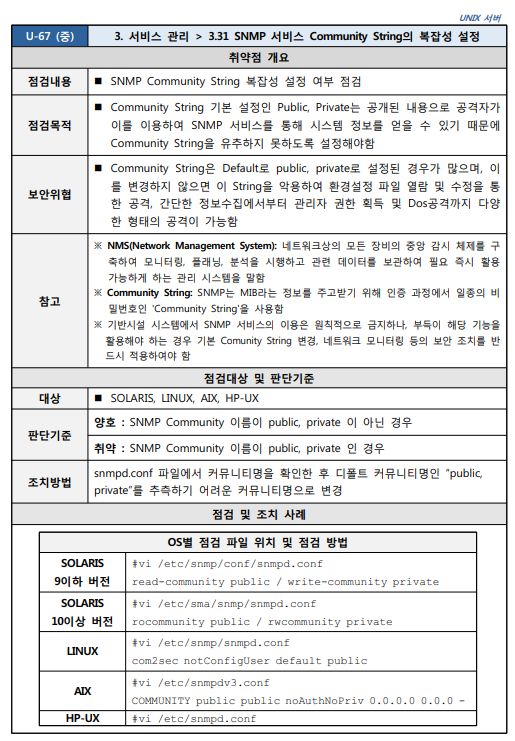

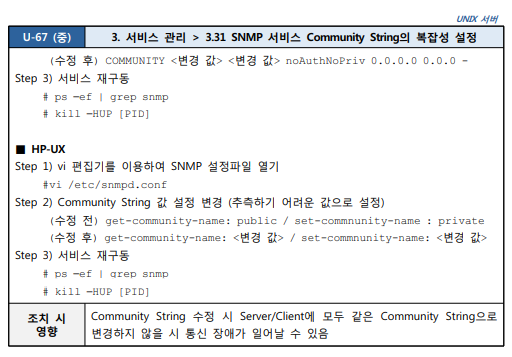

67. SNMP 서비스 Community String 의 복잡성 설정

이전 항목과 동일

===> 양호

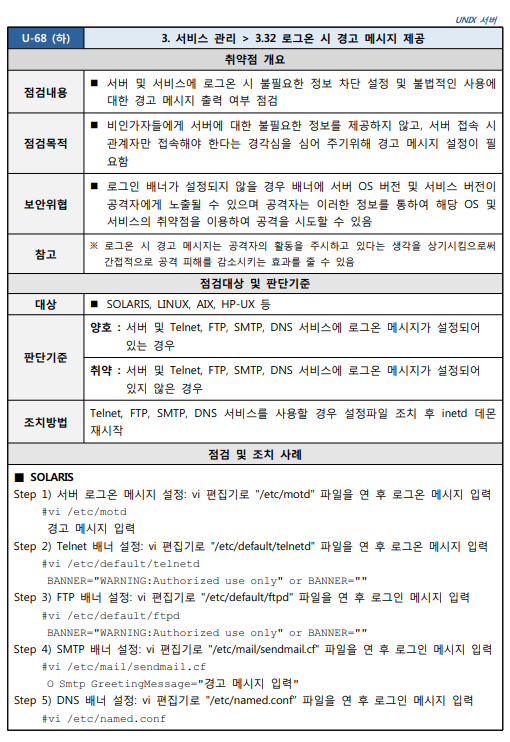

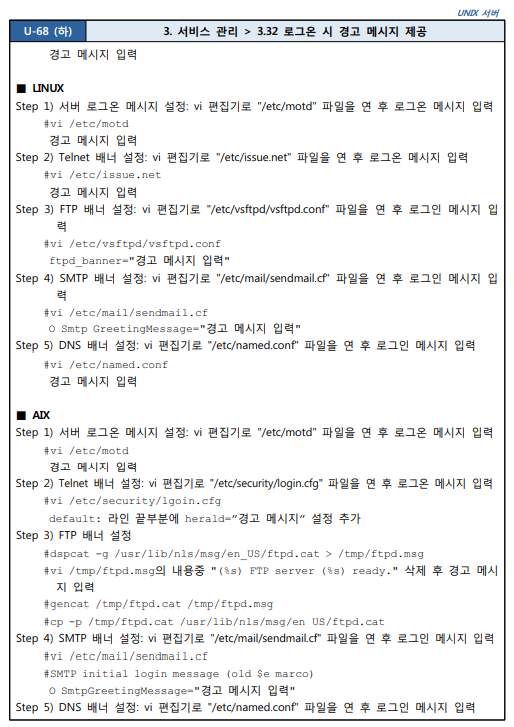

68. 로그온 시 경고 메시지 제공

web@web-virtual-machine:~$ cat /etc/issue.net

Ubuntu 18.04.6 LTS

web@web-virtual-machine:~$

항목설명설정 파일현재 상태진단 결과

| 서버 로그온 메시지 (MOTD) | 사용자가 로그인할 때 표시되는 메시지 | /etc/motd | 없음 | 취약 |

| 텔넷 로그온 메시지 | 텔넷 연결 시 표시되는 메시지 | /etc/issue.net | "Ubuntu 18.04.6 LTS" 확인 | 취약 ( 서버 버전 노출중) |

| FTP 로그온 메시지 | FTP 서비스 사용 시 로그온 배너 | /etc/vsftpd.conf | 파일 없음 (FTP 사용 안 함) | 양호 |

| SMTP 로그온 메시지 | SMTP 서비스 사용 시 로그온 배너 | /etc/sendmail.cf | 파일 없음 (SMTP 사용 안 함) | 양호 |

| DNS 로그온 메시지 | DNS 서비스 사용 시 로그온 배너 | /etc/named.conf 또는 /etc/bind/named.conf | 파일 없음 (BIND 사용 안 함) | 취약 (systemd-resolved 사용 중) |

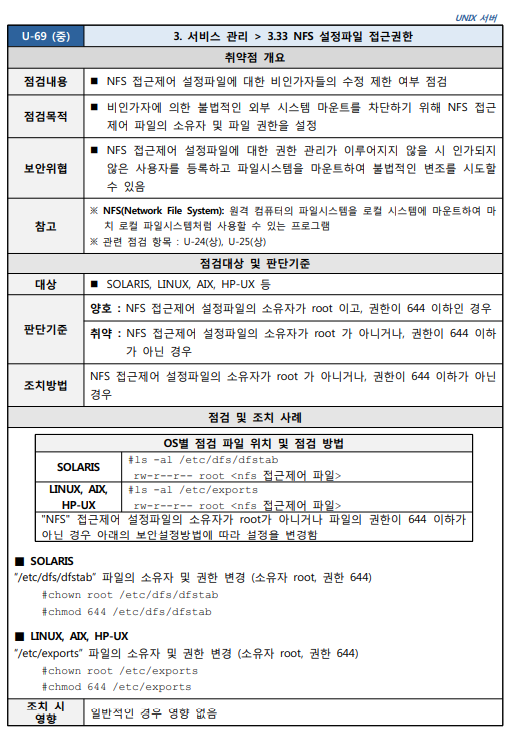

69. NFS 설정파일 접근권한

nfs설치 X ==> 양호

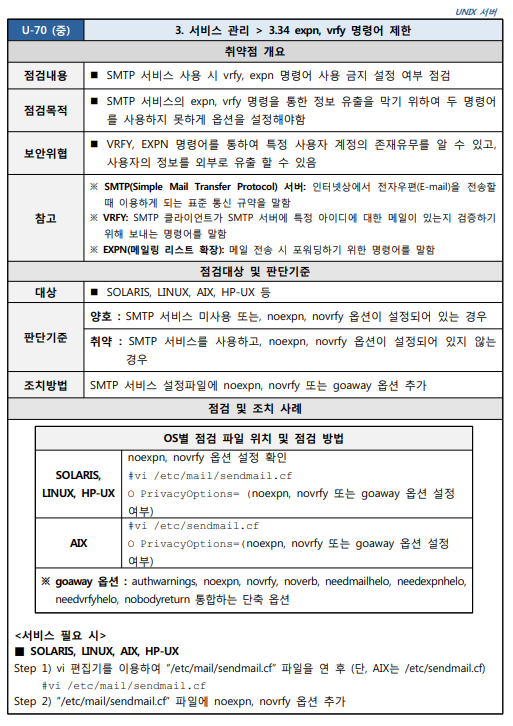

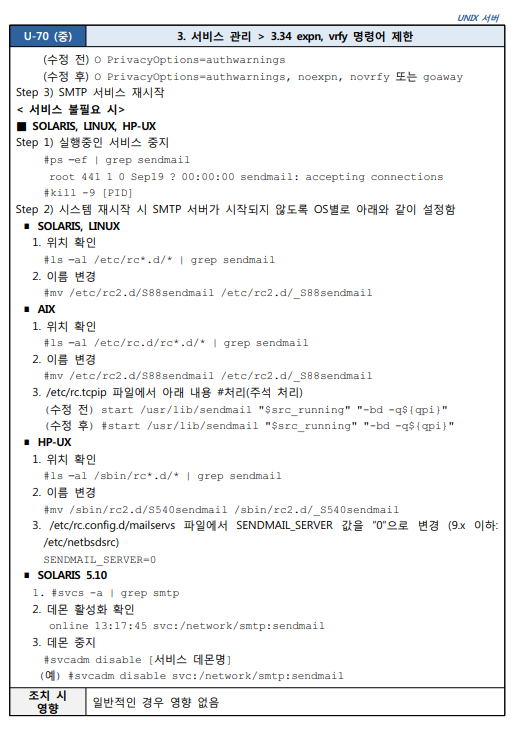

70. expn, vrfy 명령어 제한

SMTP 사용 X ===> 양호

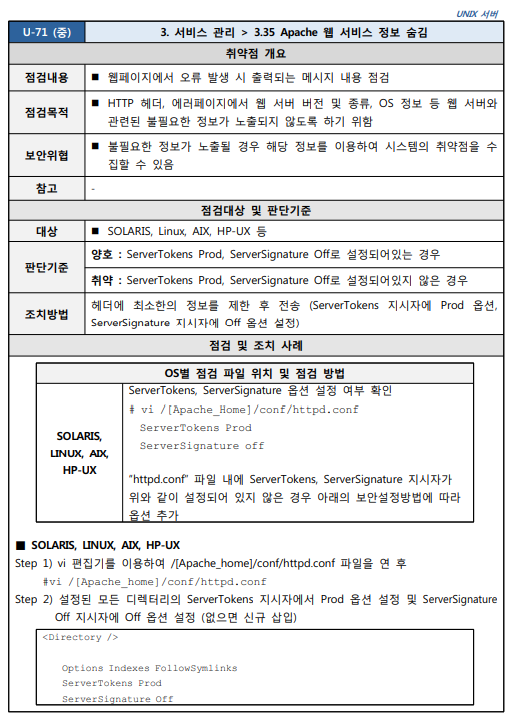

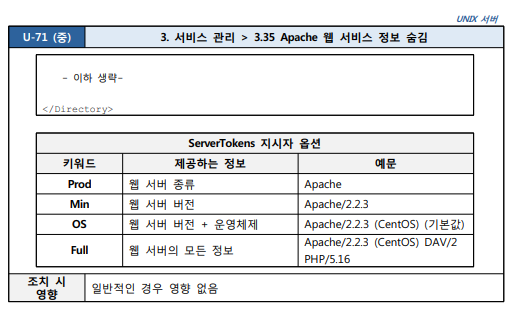

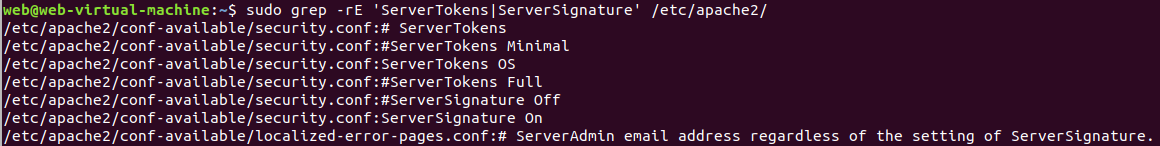

71. Apache 웹 서비스 정보 숨김

===> 취약

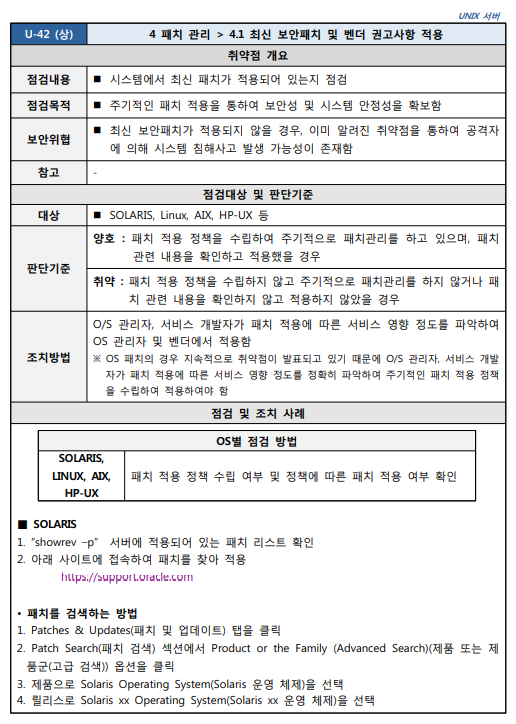

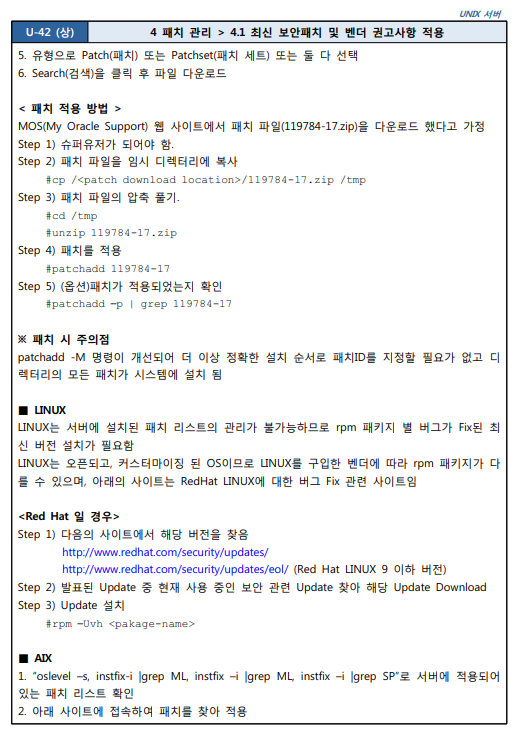

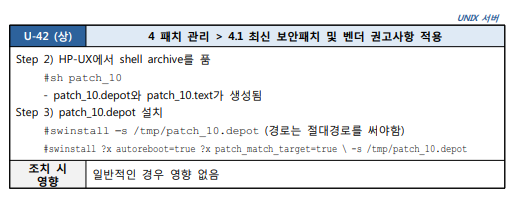

72. 최신 보안패치 및 벤더 권고사항 적용

===> 주기적으로 패치관리를 하는지 어캐확인함?

73. 로그의 정기적 검토 및 보고

====> 예?

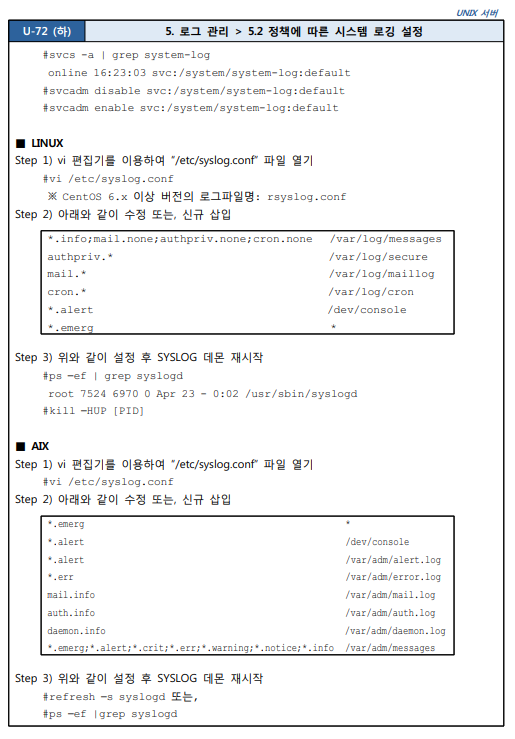

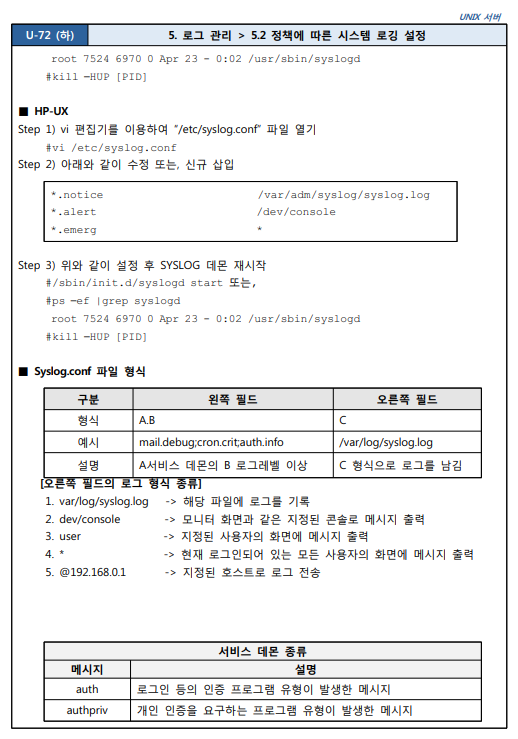

74. 정책에 따른 시스템 로깅 설정

'K쉴드 주니어 수업 정리' 카테고리의 다른 글

| 프로젝트 최종 (전동 킥보드 무면허 방지 인증 시스템) (2) | 2024.10.14 |

|---|---|

| 진단 실습 - 웹 취약점 (2) | 2024.10.04 |

| 유닉스 보안 진단 가이드: 항목별 설정 체크 (4) | 2024.09.16 |

| 프로젝트 주제 선정과정 (2) | 2024.09.01 |

| 5일차 (1) | 2024.08.26 |